Im E-Mail-Verkehr wurden Stealer-Trojaner und in VB.NET geschriebene Backdoor-Programme am häufigsten verbreitet. Außerdem verbreiteten Cyberkriminelle PDF-Dateien, die Payload-Module enthalten, Downloader-Trojaner, Webseiten, die Anmeldeformulare für die Autorisierung auf bekannten Websites nachahmen, sowie Programme, die Schwachstellen in Microsoft Office-Dateien ausnutzen.

2021 hat das Virenlabor von Doctor Web mehrere Untersuchungen durchgeführt. Unter anderem wurde Spyder – ein modulares Backdoor-Programm für gezielte Hackerangriffe – analysiert. Unsere Spezialisten ermittelten, dass die Hackergruppe Winnti dieses Muster in Angriffen auf Unternehmen in Zentralasien verwendete.

Im vorigen Jahr haben die Analysten von Doctor Web mehrere gezielte Angriffe auf russische Forschungsinstitute untersucht. Im Laufe der Untersuchung ermittelten die Spezialisten, dass ein APT-Team seit knapp 3 Jahren Zugriff auf das kompromittierte Netzwerk hatte und seine Anwesenheit während dieser Zeit unbemerkt blieb.

Virenschreiber haben nicht nur Schadprogramme für Windows entwickelt und so waren auch Android-Nutzer regelmäßig neuen Bedrohungen ausgesetzt. Cyberkriminelle verbreiteten Trojaner über Google Play. Zum ersten Mal wurden Trojaner in der Huawei AppGallery erkannt. Zu den häufigsten Bedrohungen für Mobilgeräte gehörten Spyware, Banking-Trojaner, Downloader-Trojaner und Trojaner, die beliebigen Code ausführen können.

Haupttrends des Jahres

- Aktive Verbreitung bösartiger Apps für Android, unter anderem über offizielle App-Stores

- Zunahme der Anzahl von Vorfällen im Zusammenhang mit Ransomware

- Zunahme der Anzahl betrügerischer Websites

- Betrug im Internet

Interessante Ereignisse in 2021

Im März haben wir einen Beitrag über eine modulare Backdoor für gezielte Angriffe veröffentlicht. Ende 2020 hatte sich ein Telekommunikationsunternehmen aus Zentralasien an unser Virenlabor gewendet. Die Untersuchung zeigte, dass das Unternehmen von der Hackergruppe Winnti angegriffen wurde. Das analysierte Muster BackDoor.Spyder.1 zeichnet sich dadurch aus, dass sein Code keine direkten bösartigen Funktionen ausführt. Sein primäres Ziel ist es, verdeckt in einem infizierten System zu arbeiten und eine Verbindung zu einem Verwaltungsserver herzustellen, um auf Befehle von Operatoren zu warten.

Einen Monat später veröffentlichte Doctor Web einen weiteren Bericht. An uns wendete sich ein russisches Forschungsinstitut. Die Mitarbeiter des Forschungsinstituts waren über einige technische Probleme besorgt, die von Malware auf einem der Server des lokalen Netzwerks zeugten. Unsere Virenanalysten ermittelten, dass das Forschungsinstitut gezielt mithilfe von speziellen Backdoor-Programmen (unter anderem BackDoor.Skeye und BackDoor.DNSep) angegriffen wurde. Während der Untersuchung stellte sich heraus, dass das Netzwerk seit mindestens 2017 kompromittiert war und mehrmals von verschiedenen Hackerteams attackiert wurde.

Im Sommer berichtete Doctor Web über kritische Schwachstellen in Windows Print Queue Manager. Alle gängigen Versionen des Betriebssystems wiesen diese Schwachstellen auf. Die Cyberkriminellen nutzten Exploits aus, um in Geräte der Nutzer einzudringen. Z.B. luden sie Ransomware herunter, die Geld für die Dekodierung beschädigter Dateien fordern. Die Schwachstellen CVE-2021-34527 und CVE-2021-1675 wurden PrintNightmare genannt. Kurz danach entwickelte Windows Patches für die Schwachstellen.

Mit der Einführung von QR-Codes zur Bestätigung der Corona-Impfung wurden Cyberkriminelle noch aktiver. Es wurden mehrere Phishing-Webseiten entwickelt, die das Behördenportal gosuslugi.ru nachahmten und zum Stehlen von Anmeldedaten der Nutzer genutzt wurden. Die Anzahl erkannter Phishing-Websites nahm um knapp 30% zu. Manchmal wurden Hunderte neu erkannter gefälschter Websites pro Tag in die Virendatenbank von Dr.Web SpIDer Gate eingetragen.

Im Dezember wurden Programme zur Generierung von QR-Codes zur Bestätigung der Corona-Impfung von Cyberkriminellen angeboten. Mit dem Programm wurden mehrere Trojaner heruntergeladen. Das heruntergeladene Archiv enthielt eine ausführbare Datei, die einen Mining-Trojaner und einen Clipper herunterlädt.

Im vorigen Jahr wurden außerdem Schwachstellen in der Bibliothek Log4j 2 erkannt. Die gefährlichste Schwachstelle – Log4Shell (CVE-2021-44228) – funktioniert wie folgt: Bei der Protokollierung bestimmter Anwendungsmeldungen durch die Bibliothek Log4j 2 wird ein von Cyberkriminellen verwalteter Server aufgerufen. Anschließend wird ein bösartiger Code ausgeführt. Mithilfe der Schwachstelle wurden Mining-Trojaner, Backdoors und DDoS-Trojaner verbreitet. Dr.Web erkennt die Payload der Schadprogramme, die über die Schwachstellen in Log4j 2 in ein Gerät eindringen können.

Viren

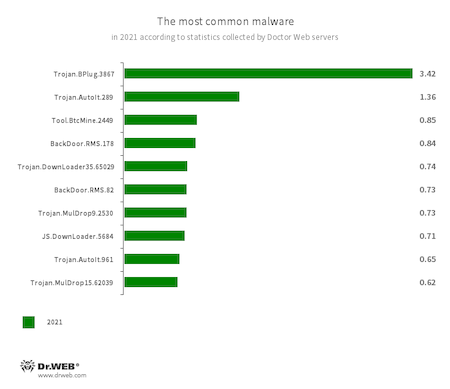

Die Analyse der Statistiken von Dr.Web zeigte, dass Nutzer 2021 am häufigsten mit Downloader-Trojanern konfrontiert wurden, die bösartige Anwendungen installieren. Außerdem wurden Nutzer von Backdoors und Mining-Trojanern bedroht.

- Trojan.BPlug.3867

- Bösartige Erweiterung für Webbrowser, die Webinjects in Webseiten implementiert und Werbung Dritter blockiert.

- Trojan.AutoIt.289

- Trojan.AutoIt.961

- In der Skriptsprache AutoIt geschriebenes Tool, das als Bestandteil eines Mining- oder RAT-Trojaners verbreitet wird und verhindert, dass die Payload des Trojaners erkannt wird.

- Tool.BtcMine.2449

- Schadprogramm zum heimlichen Mining auf dem infizierten Gerät.

- BackDoor.RMS.178

- BackDoor.RMS.82

- Backdoor-Programm zur Fernsteuerung von infizierten Rechnern.

- Trojan.DownLoader35.65029

- Trojaner zum Laden bösartiger Anwendungen auf den infizierten Rechner.

- Trojan.MulDrop9.2530

- Trojan.MulDrop15.62039

- Dropper, der andere bösartige Anwendungen verbreitet und installiert.

- JS.DownLoader.5684

- In JavaScript geschriebener Trojaner, der zum Laden bösartiger Anwendungen dient.

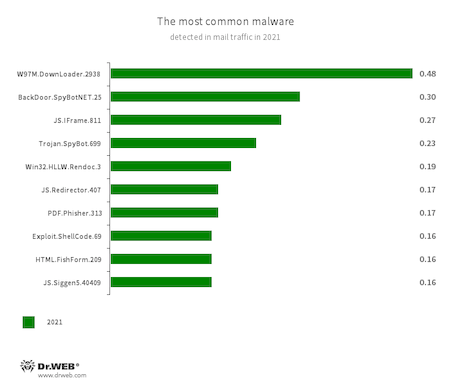

Im E-Mail-Verkehr wurden Backdoors, Banking-Trojaner und bösartige Anwendungen, die Schwachstellen in Microsoft Office-Dateien ausnutzen, im vorigen Jahr am häufigsten verbreitet. Außerdem versandten Cyberkriminelle Phishing-Mails, die gefälschte Anmeldeformulare und bösartige PDF-Dateien enthalten.

- W97M.DownLoader.2938

- Downloader-Trojaner, der Sicherheitslücken in Microsoft Office-Dateien ausnutzt und weitere bösartige Programme auf infizierte Computer herunterladen kann.

- BackDoor.SpyBotNET.25

- In .NET geschriebenes Backdoor-Programm, das das Dateisystem manipulieren (Kopieren, Löschen, Erstellen von Verzeichnissen etc.), Prozesse beenden und Screenshots erstellen kann.

- JS.IFrame.811

- Skript, das in html-Seiten integriert wird. Beim Öffnen solcher Seiten wird der Nutzer auf bösartige und unerwünschte Websites umgeleitet.

- Trojan.SpyBot.699

- Banking-Trojaner mit mehreren Modulen. Kann bösartige Anwendungen auf das infizierte Gerät herunterladen und beliebigen Code ausführen.

- Win32.HLLW.Rendoc.3

- Netzwerkwurm, der unter anderem über Wechselmedien verbreitet wird.

- JS.Redirector.407

- Bösartiges, in JavaScript geschriebenes Skript, das in den Code von Webseiten integriert wird und Nutzer auf Phishing- oder Werbe-Websites umleitet.

- PDF.Phisher.313

- In Phishing-Mails enthaltene PDF-Dokumente.

- Exploit.ShellCode.69

- Bösartige Microsoft Office Word Datei, die die Schwachstelle CVE-2017-11882 ausnutzt.

- HTML.FishForm.209

- Webseite, die über Phishing-Mails verbreitet wird und ein gefälschtes Anmeldeformular für die Autorisierung auf bekannten Websites darstellt. Die vom Nutzer eingegebenen Informationen werden an Cyberkriminelle weitergeleitet.

- JS.Siggen5.40409

- Bösartiges, in JavaScript geschriebenes Skript.

Encoder

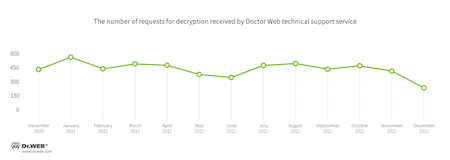

Die Anzahl der im Virenlabor von Doctor Web eingegangenen Anfragen zur Dateientschlüsselung ging im Vergleich zum Jahr 2020 um 26,6% zurück. Das Diagramm zeigt die Änderung der Anzahl solcher Anfragen im vorigen Jahr.

Am häufigsten wurden in 2021 folgende Encoder verbreitet:

- Trojan.Encoder.26996

- Verschlüsselungstrojaner, der als STOP Ransomware bekannt ist. Versucht, einen privaten Schlüssel vom Server zu erhalten. Falls der Versuch fehlschlägt, verwendet er einen integrierten Schlüssel. Einer der wenigen Verschlüsselungstrojaner, der den Algorithmus Salsa20 verwendet.

- Trojan.Encoder.567

- In Delphi geschriebener Trojaner. Es gibt viele Versionen des Trojaners, in denen verschiedene Verschlüsselungsalgorithmen verwendet werden. In der Regel wird der Trojaner als E-Mail-Anhang verbreitet.

- Trojan.Encoder.29750

- Verschlüsselungstrojaner der Familie Limbo/Lazarus mit dem integrierten Autorenschlüssel, der bei fehlender Verbindung mit dem Verwaltungsserver verwendet wird, wenn es unmöglich ist, den privaten Teil des generierten Schlüssels zu laden.

- Trojan.Encoder.30356

- In Delphi geschriebener Trojaner, der als Zeppelin Ransomware bekannt ist. Der Trojaner verwendet den symmetrischen Algorithmus AES-256 zur Verschlüsselung von Dateien und den asymmetrischen Algorithmus RSA-2048 zum Schutz des privaten Schlüssels.

- Trojan.Encoder.11539

- Verschlüsselungstrojaner, der zahlreiche Modifikationen besitzt, die sich durch Verschlüsselungsalgorithmen voneinander unterscheiden. In der Regel wird der Trojaner als E-Mail-Anhang verbreitet und verwendet den Verschlüsselungsalgorithmus im CBC-Modus.

Betrug im Internet

2021 haben die Internetanalysten von Doctor Web zahlreiche gefährliche Websites erkannt. Die meisten davon wurden im Zusammenhang mit QR-Codes entwickelt. Im Mai wurden Seiten gefunden, über die gefälschte Papiere (unter anderem Bescheinigungen über die Corona-Impfung) angeboten wurden. Um die gesetzwidrige Tätigkeit zu tarnen, veröffentlichten die Cyberkriminellen Artikel, die andere Betrüger entlarvten.

Monatlich erschienen neue Websites, über die gefälschte QR-Codes generiert oder verkauft wurden. Im Sommer entdeckten die Spezialisten von Doctor Web zahlreiche private Chats, über die gefälschte QR-Codes angeboten wurden. Die Chats enthielten angebliche gute Benutzer-Feedbacks.

Außerdem wurden Programme verbreitet, die angeblich QR-Codes zur Bestätigung der Corona-Impfung generieren. Vergessen Sie nicht: Es gibt keine speziellen Programme, die Impfzertifikate generieren.

Bedrohungen für Mobilgeräte

Laut Dr.Web Statistiken wurden Android-Nutzer 2021 am häufigsten mit Adware-Trojanern der Familie Android.HiddenAds konfrontiert. Ihr Anteil beträgt über 83% aller auf Android-Geräten erkannten bösartigen Anwendungen. Außerdem wurden Trojaner, die andere Software laden und beliebigen Code ausführen, aktiv verbreitet. Die Anzahl der Banking-Trojaner nahm im Vergleich zum Vorjahr um 43% zu.

Unter unerwünschten Apps waren Anwendungen der Familie Program.FakeAntiVirus, die die Funktion der Antivirensoftware nachahmen, meist aktiv. Nutzer wurden aufgefordert, die Vollversion der App zu erwerben, um angebliche Bedrohungen zu neutralisieren. Außerdem wurden Android-Nutzer mit Spyware konfrontiert.

Die Anzahl der potenziell gefährlichen Tools Tool.SilentInstaller, die es ermöglichen, Android-Apps ohne Installation auszuführen, stieg um mehr als 53%. Diese Tools können unter anderem zur Verbreitung von Trojanern genutzt werden. Adware und Adware-Module machen über 10% aller erkannten Bedrohungen aus.

Im Laufe des Jahres erkannten die Virenanalysten von Doctor Web zahlreiche Bedrohungen auf Google Play, darunter Trojaner der Familie Android.FakeApp, die in verschiedenen Betrugsschemas genutzt werden, und Trojaner Android.Joker, die beliebigen Code laden und ausführen sowie kostenpflichtige mobile Dienste im Namen der Nutzer abonnieren können. Außerdem wurden Adware, Banking-Trojaner und bösartige Apps der Familie Android.PWS.Facebook, die Daten zum Hacken von Facebook-Benutzerkonten stehlen, über Google Play verbreitet.

Im vorigen Jahr wurden erstmals Trojaner in der Huawei App Gallery erkannt: mehrere Trojaner der Familie Android.Joker und das bösartige Modul Android.Cynos.7.origin, das Informationen über Handynummern der Nutzer sammelte und Werbung anzeigte.

Eine weitere im Vorjahr erkannte Bedrohung ist der Trojaner Android.Triada.4912. Der Trojaner wurde in eine Version der Client-Anwendung des AppStores APKPure für Android-Anwendungen integriert. Der Trojaner öffnet Websites und lädt bösartige Module und Apps herunter. Außerdem erkannten die Virenanalysten von Doctor Web eine neue Familie von Banking-Trojanern – Android.BankBot.Coper. Diese Trojaner können SMS-Nachrichten abfangen und senden, USSD-Anfragen senden, den Bildschirm des infizierten Geräts blockieren, Push-Benachrichtigungen und Phishing-Fenster anzeigen, Programme deinstallieren, auf der Tastatur eingegebene Daten abfangen etc.

In 2021 analysierten die Spezialisten von Doctor Web potenzielle Sicherheitslücken in Smartwatches für Kinder. Die Analyse zeigte, dass das Sicherheitsniveau solcher Uhren nicht befriedigend ist. Einige Modelle enthielten sogar vorinstallierte Trojaner.

Trends und Aussichten

Das Jahr 2021 hat gezeigt, dass Cyberkriminelle ihre Tätigkeit neuen Realien und Ereignissen äußerst schnell anpassen. Im neuen Jahr sind neue, noch ausgeklügeltere Betrugsschemas im Zusammenhang mit Covid-19 zu erwarten.

Wir vermuten, dass Adware-Trojaner und Ransomware nach wie vor aktiv verbreitet werden. Unternehmen sollten mehr auf die Informationssicherheit achten. Die Praxis zeigt, dass die Vernachlässigung der digitalen Sicherheit das Risiko, dass das Unternehmenswerk kompromittiert wird, mehrfach steigert. 2021 gab es viele aufsehenerregende Vorfälle im Zusammenhang mit Verschlüsselungstrojanern, die als „Ransomware as a Service“ (RaaS) verbreitet wurden. Wir sind der Meinung, dass dieser Trend bestehen bleibt.

Android-Nutzer sollten immer auf der Hut sein, da eine Zunahme der Anzahl von Bedrohungen in offiziellen App-Stores zu erwarten ist.